La seguridad en la nube es algo fundamental para cualquier empresa que use una tecnología cloud, pero no siempre es lo prioritario ni la primera piedra de nuestro modelo en la nube. Craso error.

Si bien muchos de los principios de seguridad en la nube siguen siendo los mismos que en las instalaciones on-premise, la implementación suele ser muy diferente.

Por ello, vamos a proporcionar una instantánea de las cinco mejores prácticas para la seguridad en la nube:

- Control de acceso e identidad

- Mejorar nuestra posición de seguridad

- Seguridad de aplicaciones y datos

- Mitigación de riesgos

- Protección contra amenazas y seguridad de la red

1. Fortalecer el control de acceso e identidad

Las prácticas de seguridad tradicionales no son suficientes. Se necesita más para defenderse contra los modernos y avanzados ataques que logran sortear muchas de las medidas de seguridad implantadas. La práctica de seguridad moderna hoy en día parte de “asumir la infracción”, es decir, protegerse como si el atacante ya hubiera traspasado el perímetro de la red.

Con el aumento del número de empleados que trabajan desde distintas ubicaciones, la única constante que permanece inmutable es la identidad del usuario. Además a esto se suman las conexiones desde múltiples dispositivos y aplicaciones. Por ello, el usuario es el centro del nuevo plano de control de seguridad en la nube a través de las siguientes medidas:

Autenticación multifactor

Se trata de un paso sencillo y efectivo que proporciona una capa de seguridad extra al requerir dos o más métodos de autenticación al usuario como, por ejemplo:

- Algo que sabe (por regla general, una contraseña)

- Alguna cosa que tiene (una confianza en un dispositivo que no sea de fácil duplicado, como su teléfono)

- Algo que “es” (características biométricas como la huella dactilar, reconocimiento facial, de voz…)

Acceso condicional

El perímetro de seguridad en la nube de una organización incluye tanto la identidad del usuario como también la de su dispositivo. Estas señales de identidad pueden ser usadas como parte de las decisiones de control de acceso de una empresa.

El acceso condicional lo que hace es reunir esas señales para tomar decisiones y aplicar entonces las directivas preestablecidas por la organización basadas en condiciones. Si se completan correctamente los pasos fijados, entonces se concederá el acceso a las aplicaciones en la nube.

Modelo zero-trust

El modelo zero-trust se basa en eliminar la palabra confianza del diccionario y asumir que ya existen amenazas dentro y fuera de tu red. La máxima es verificar siempre en todo momento la identidad. Cualquier “cosa” que intente autenticarse o conectarse, antes de permitirle el acceso, debe identificarse sin distinciones de ningún tipo.

2. Mejorar nuestra posición de seguridad

La cantidad de vulnerabilidades de seguridad que se identifican a cada segundo hace que cada vez sea más difícil clasificar y priorizar una respuesta. Debemos asegurarnos de tener las herramientas adecuadas para evaluar nuestros entornos y activos actuales e identificar los posibles problemas de seguridad que pueden darse lugar.

Algunos consejos a seguir en esta materia son:

Desarrollar nuestra seguridad en la nube

Existen herramientas como Secure Score en el centro de seguridad de Azure. Nos ayuda a entender y mejorar nuestras medidas de seguridad en la nube implementando buenas prácticas.

Educar a las partes interesadas

Es necesario realizar formaciones para inculcar la importancia de la seguridad en todos los empleados de la organización. En gran medida, el factor humano es el principal responsable del “éxito” de un ciberataque.

Compartir el progreso que conseguimos en nuestra puntuación de seguridad puede ser de ayuda para concienciar a todo el mundo de los beneficios. Es una buena manera de demostrar el valor tangible que le proporciona la seguridad en la nube a la organización.

Colabora con tu equipo de DevOps

Para salir del modo reactivo, se debe trabajar con los equipos DevOps que tengamos al frente de nuestra organización. Junto a ellos aplicaremos políticas clave de seguridad desde el principio del ciclo de la ingeniería y un DevOps seguro.

3. Aplicaciones y datos seguros

Para proteger los datos, las aplicaciones y la infraestructura de nuestra organización, se necesita disponer de una estrategia de defensa. Ésta debe ser robusta en profundidad de capas a través de identidad, datos, hosts y redes. Algunas medidas que podemos adoptar para proteger nuestros datos y aplicaciones son:

Encriptación y recuperación de datos

Para garantizar la seguridad de nuestra información es necesario realizar un cifrado de los datos en reposo y en tránsito. Para la encriptación de los datos en uso se recomienda el uso de tecnologías informáticas confidenciales.

Del mismo modo que protegemos nuestros datos, debemos asegurarnos de que podemos recuperarlos en caso de cualquier problemática. Contar con un plan de recuperación ante desastres (Disaster Recovery Plan) nos garantiza recuperar los datos y funcionalidades de la empresa. Permite volver a la normalidad en el menor tiempo posible. Los empleados pueden seguir trabajando mientras el problema se soluciona de forma definitiva.

Prácticas de seguridad

Es importante que nos aseguremos de seguir las mejores prácticas de seguridad, como las pautadas por el Ciclo de vida del Desarrollo Seguro (SDL), para que nuestras dependencias de código abierto no tengan vulnerabilidades.

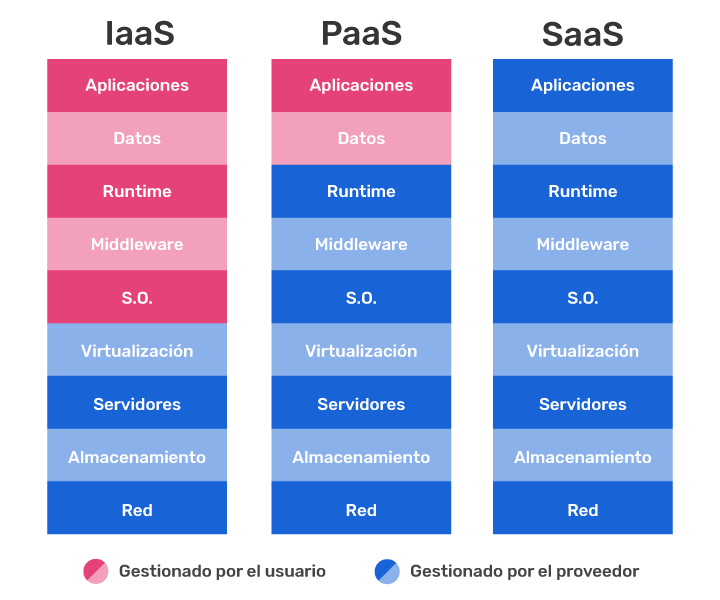

Compartir la responsabilidad

Cuando una empresa opera principalmente en servidores físicos instalados en local, posee toda la infraestructura y es responsable de su propia seguridad. Dependiendo de cómo se use la nube, las responsabilidades cambian. Algunas responsabilidades de la seguridad en la nube se comparten o directamente se traspasan al proveedor cloud.

- IaaS (Infraestructura como Servicio): en las aplicaciones que se ejecutan en máquinas virtuales, la mayor parte de la carga recae en el cliente. Así se garantiza que tanto la aplicación como el sistema operativo sean seguros.

- PaaS (Plataforma como Servicio): en este caso, los proveedores se hacen cargo de la responsabilidad de seguridad a nivel del sistema operativo. El usuario simplemente gestiona la seguridad en las aplicaciones y los datos.

- SaaS (Software como Servicio): en este tipo de servicios, el cliente no tiene responsabilidad sobre la seguridad en la nube. Se puede ver en el modelo de responsabilidad compartida de Azure donde se especifican todos los servicios de protección de los que se responsabilizan.

4. Mitigación de riesgos

El poder identificar pronto las amenazas para asegurar una respuesta rápida es fundamental. Proteger, detectar y responder deben ser los pilares de nuestra seguridad operativa. Algunas mejoras que se pueden llevar a cabo para reforzar esta línea son:

Habilita la detección para todo tipo de recursos

Asegúrate de que la detección de amenazas está habilitada para máquinas virtuales, bases de datos, almacenamiento e IoT. El Centro de Seguridad de Azure tiene una detección de amenazas incorporada que admite todos los tipos de recursos de Azure.

Integra sistemas que detecten amenazas

Utiliza un proveedor cloud que integre inteligencia de amenazas. Te proporciona el contexto necesario, relevancia y priorización para poder tomar mejores decisiones de manera más rápida y proactiva.

Moderniza tu información de seguridad y gestión de eventos (SIEM)

Un SIEM (Security Information and Event Management) es un sistema de seguridad que detecta y actúa de manera rápida ante cualquier amenaza. Proporciona a las empresas una respuesta precisa. Conviene contar con un SIEM para nuestra seguridad en la nube que se adapte a nuestras necesidades. Mucho mejor si utiliza AI para reducir el ruido y si no requiere infraestructura.

5. Protección contra amenazas y seguridad de la red

Nos encontramos en un periodo de transformación en cuanto a la seguridad en la nube y en la red. En un escenario cambiante, las soluciones de seguridad deben estar a la altura de los retos que supone un entorno de amenazas en constante evolución. Solo así nos aseguraremos de hacer más difícil que los atacantes puedan aprovecharse de las posibles vulnerabilidades de nuestra red. ¿Cómo lo podemos hacer? Aquí varias posturas a adoptar:

Contar con una protección firewall robusta

Aunque dispongamos de medidas de protección como la gestión del acceso por identidad, no debemos obviar la importancia de configurar el firewall. Así protegeremos nuestro perímetro, detectaremos actividad hostil y podremos construir una respuesta.

Es de gran valor contar con un WAF (Web Application Firewall). Nos sirve para proteger nuestras aplicaciones web de exploits como ataques de inyección SQL o cross-site scripting.

Habilitar la protección contra Denegación Distribuida de Servicios (DDoS)

Otro paso vital es proteger nuestros activos y redes web del tráfico malicioso que apunta a las capas de red. Así aseguraremos la disponibilidad y el rendimiento de nuestros activos.

Los ataques DDoS son bastante frecuentes y, si tienen éxito, logran colapsar el tráfico a nuestro sitio web o un recurso de red hasta dejarlo inhabilitado.

Crear una red micro segmentada

En una red plana es más fácil que los atacantes se puedan mover lateralmente. Las redes virtuales, subredes o el redireccionamiento de IPs nos ayudan a disponer de un entorno más complejo. Nos permiten expandir nuestro perímetro para crear una red basada en el modelo zero-trust que antes mencionábamos.