Hace unos días un empresario conocido me contó que le habían suplantado la identidad (phishing). Alguien estaba enviando emails ha sus trabajadores haciéndose pasar por él. La buena noticia, es que la situación no fue muy grave porque los trabajadores le advirtieron de lo que estaba pasando. En estos momentos, el problema ya se ha mitigado.

Ataque phishing al CEO de una empresa

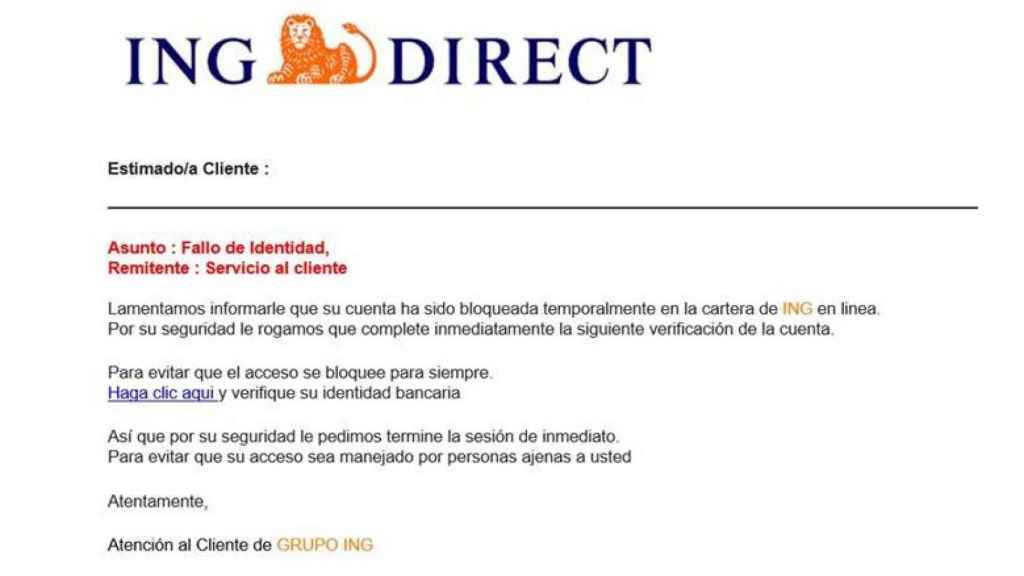

El mensaje que recibieron sus trabajadores era similar al siguiente:

En este email se puede ver claramente el objetivo del atacante; conocer los saldos bancarios.

El atacante envía el mensaje fraudulento desde una dirección de email en la que aparecen el nombre y el apellido de la víctima con el fin de parecer más verídico. De que proviene de la persona que dice ser.

Lo verdaderamente preocupante es que el autor llega incluso a simular el estilo de redacción de la víctima. Se dirige a los trabajadores de la misma manera a la que se suele dirigir en numerosas ocasiones y con su firma al final del email; lo que denota que no es un ataque hecho a correr, sino que han invertido tiempo en estudiar cada pequeño detalle. Claramente le han dedicado el tiempo que han considerado necesario para que saliera bien.

La suplantación de identidad, una práctica extendida

Lo que le hicieron fue un ataque de phishing.

El phishing es un tipo de delito informático que consiste en suplantar la identidad de un tercero, en este caso del CEO de una empresa o de un alto directivo para estafar grandes cantidades de dinero. Además, se ha demostrado que afecta tanto a grandes como a pequeñas y medianas empresas. Es decir, cualquier persona que tenga un negocio está en riesgo.

Esta práctica se empieza a conocer como “fraude al CEO”; y que se manifiesta por medio de un email que tiene como objetivo estafar a las empresas.

Otros casos

Lamentablemente, muchas empresas han sido estafadas por un ataque de phishing como el que sufrió este empresario.

A finales de enero, un banco belga anunció que le habían robado 70 millones de euros. Apenas unos días después, un constructor austríaco de sistemas para aeronaves afirmaba que le habían estafado 50 millones de euros. Siguiendo la misma técnica.

A pesar de que no tenemos estadísticas que confirmen el porcentaje de empresas afectadas en nuestro país, sí tenemos datos de EEUU. El FBI determinó que entre octubre de 2013 y agosto de 2015 se habían denunciado más de 7.000 casos y con unas pérdidas de 750 millones de dólares.

Los criminales estudian el comportamiento de los directivos que van a suplantar

Para que el email que envían los atacantes resulte creíble, éstos se encargan de estudiar a la persona que van a suplantar. En su caso, quedo verdaderamente sorprendido al ver el email, porque parecía que lo había redactado él. Calcaron su estilo de redacción. Estudiaron para poder suplantarle y escribir un email que pareciera haber sido escrito por el.

Y te preguntarás, ¿cómo estudian dicho comportamiento? Muy probablemente a través de redes sociales o bien accediendo al ordenador de los directivos.

¿Hasta dónde son capaces de llegar?

Depende del atacante que se encuentre detrás. Hay ladrones que incluso hackean las cuentas, la WiFi de su casa o la WiFi pública a la que se conectan; para así atacar a los servidores DNS e inyectarle un virus. De esta forma, podrían hacerse con el control de su equipo o con las contraseñas.

¿Cómo identificar estos ataques?

Se identifican sobre todo por estos dos aspectos:

- La dirección de email: no es exactamente igual pero sí muy parecida. Si una es Juan@empresa.com pueden utilizar una variante como juan.antonio@empresa.com; para que parezca creíble. También podría ocurrir que hubieran hackeado la contraseña del email original para acceder desde él. Por lo que habría que barajar estas dos posibilidades.

- Solicitan algo importante: tienden a solicitar algo importante; dinero por adelantado, saldo de las cuentas, etc. Y utilizan expresiones como “por esta vez”, “vas a ser mi contacto” o “es confidencial”, entre otras.

Este suele ser su modus operandi, por lo que es importante conocerlo para poder prevenir este tipo de acciones.

¿Qué hacer para evitarlo?

Lo primero es desconfiar. Siempre que alguien reciba un email de este tipo y de supuesto jefe, lo mejor que puede hacer es contrastar la información con sus compañeros o que directamente le pregunte al CEO de la empresa. Pero sin llegar a dar ningún dato importante. En el caso de mi conocido, los trabajadores desconfiaron al ver el email. Gracias a esa desconfianza el problema no trascendió.

La Guardia Civil recomienda un sistema de doble verificación. También aconsejan el cumplimiento de los protocolos y el sentido común, para que los empleados no obedezcan ciegamente a una orden porque parezca provenir de un directivo. “Si se pide información relacionada con temas económicos, hay que sospechar y llamar por teléfono para confirmarlo“.

Es muy importante que las empresas compartan con sus trabajadores esta información. El phising no debe verse como algo lejano o improbable. Es un ataque informático que cualquier empresa, independientemente de su tamaño o importancia puede sufrir. Y es fundamental estar preparados por si eso sucede.

Espero que esta información te haya resultado útil.

Toni Torra Arqué